S’applique à

Fonctionnalités

Qui peut utiliser cette fonctionnalité ?

Les administrateurs Resource Management peuvent activer l’authentification SSO sur leurs comptes.

L’authentification unique (SSO) pour Resource Management

Utilisez l’authentification unique (SSO) pour la gestion des mots de passe et le provisionnement des utilisateurs et pour vous assurer que les personnes peuvent se connecter en toute sécurité à votre compte.

Resource Management fournit l’authentification unique à l’aide du protocole SAML 2.0, compatible avec tous les fournisseurs majeurs, y compris ADFS, Azure AD, OKTA et Google. Resource Management prend en charge le profil SSO sur navigateur Web. L’authentification unique initiée par un fournisseur d’identité (IdP) n’est pas prise en charge.

Avant de commencer

Tout d’abord, créez ou désignez un compte d’utilisateur qui utilisera un nom d’utilisateur et un mot de passe (et non la SSO) pour se connecter.

Ce compte vous fournit une stratégie de secours au cas où des modifications apportées à votre configuration SSO empêcheraient les utilisateurs SSO de se connecter.

Le compte de secours vous permet de vous connecter en cas d’échec de la SSO. Si vous n’avez pas de compte de secours, vous ne pourrez peut-être pas vous connecter.

Configurer l’authentification unique (SSO) pour votre compte

Pour migrer votre fournisseur d’identité SSO vers https://rm.smartsheet.com :

Assurez-vous qu’un administrateur confirme ces modifications sur la page Paramètres du compte > Configuration SSO immédiatement après avoir mis à jour le fournisseur d’identité.

- Dans votre fournisseur d’identité (IdP) SSO, configurez Resource Management comme une application (partie de confiance) en utilisant les valeurs de configuration SSO pertinentes de https://rm.smartsheet.com/saml/metadata.

URL ACS : https://rm.smartsheet.com/saml/acs

EntityID (audience) : https://rm.smartsheet.com/saml/metadata

NameID: urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress - Connectez-vous à https://rm.smartsheet.com en tant qu’administrateur. Accédez à https://rm.smartsheet.com/settings et cliquez sur la section SSO. Si la SSO n’a pas encore été activée, cliquez sur Configurer l’authentification unique (SSO) ou cliquez sur Modifier.

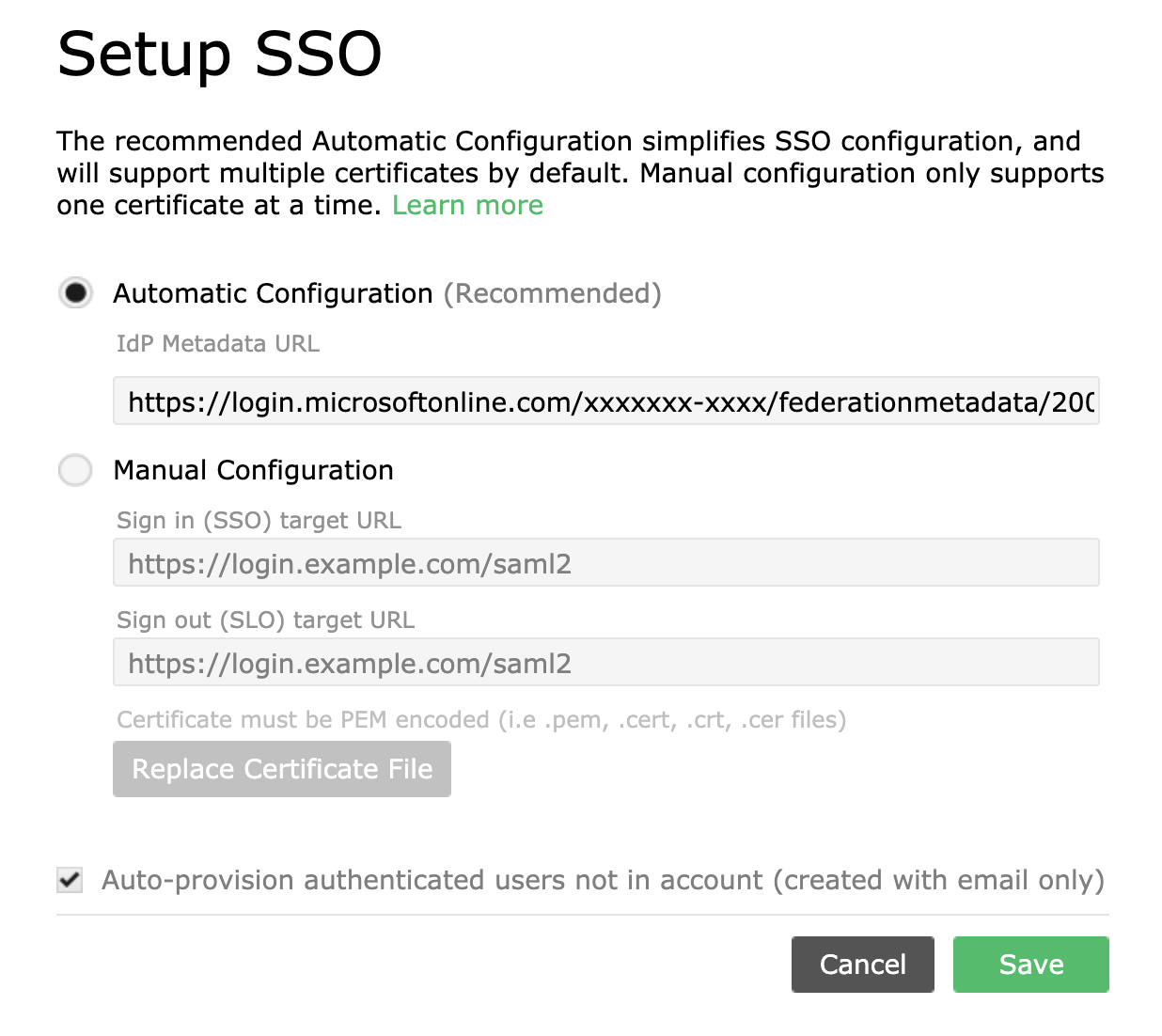

- Ajoutez l’URL à vos métadonnées IdP. Choisissez ensuite parmi l’un des deux modes de configuration disponibles : Automatique ou Manuelle.

- Configuration automatique : saisissez l’URL des métadonnées fournies par votre IdP. Les métadonnées fournies par votre IdP contiennent l’URL d’authentification unique, l’ID d’entité et le fichier de certificat x.509 requis par Resource Management. La configuration automatique (recommandée) est plus simple que la configuration manuelle et elle évite d’avoir à extraire et à charger un certificat. Le mode Configuration automatique SSO dans Resource Management recherche de manière dynamique les derniers certificats et les URL d’authentification unique lorsque les utilisateurs se connectent à Resource Management. Ce mode fonctionne également si vous possédez plusieurs certificats associés à votre application SSO (c’est-à-dire, en alternant les certificats agilement). Votre fournisseur d’identité doit fournir une URL de métadonnées disponibles publiquement au format XML.

- Configuration manuelle : entrez votre certificat de signature SAML 2.0 et les URL.

Utilisez cette option si votre IdP ne fournit pas d’URL de métadonnées disponible publiquement, si le XML de métadonnées est incomplet/incorrect et/ou si votre organisation n’est pas favorable aux paramètres mutables. Obtenez le certificat x.509, l’URL cible d’authentification unique et l’URL cible de déconnexion auprès de votre IdP. Si vous ne savez pas quelles URL sont nécessaires, contactez votre service IT ou l’administrateur IdP pour obtenir de l’aide. Votre certificat de signature SAML 2.0 doit être codé en PEM. Le codage DER n’est pas pris en charge.

4. Sélectionnez l’option Provisionner automatiquement les utilisateurs authentifiés qui ne sont pas dans le compte pour autoriser les utilisateurs à contourner le processus d’invitation.

Si vous cochez cette case, les nouveaux utilisateurs n’auront pas besoin d’accepter d’invitation pour rejoindre l’application. Ils peuvent visiter la page de connexion et saisir leur adresse e-mail pour être reconnus comme utilisateurs dans le système. Ils auront alors la possibilité de se connecter à votre compte d’entreprise.

Cette option de provisionnement automatique ne provisionne pas automatiquement les nouveaux comptes utilisateurs. Les nouveaux comptes utilisateurs doivent être créés via l’application.

5. Cliquez sur Enregistrer.

Attributs obligatoires

Pour une authentification unique réussie, une revendication NameID au format d’une adresse e-mail doit être transférée à Resource Management. Le format de l’identifiant de nom requis, fourni par le fournisseur d’identité est :

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

Après la configuration

Une fois qu’un utilisateur s’est connecté avec l’authentification unique, il ne peut plus se connecter avec un nom d’utilisateur et un mot de passe. L’adresse e-mail de son profil sera verrouillée dans l’application. Pour mettre à jour son adresse e-mail de connexion, veuillez nous contacter pour obtenir de l’aide.

Si votre authentification unique dans Resource Management est définie sur le mode Configuration manuelle et si vous devez apporter des modifications à vos paramètres SSO dans l’application, vous devez activer la Configuration automatique d’abord en suivant les étapes ci-dessus. Si votre SSO est configurée sur Automatique, Resource Management détectera automatiquement les modifications apportées à votre configuration SSO de l’IdP.

Si vous utilisez le mode Configuration manuelle et apportez des modifications à votre configuration SSO, faites-le avec précaution. Avant d’apporter des modifications à votre configuration SSO active, vérifiez qu’il y a au moins un utilisateur administrateur qui n’est pas connecté avec l’authentification unique et qui possède toujours une connexion avec nom d’utilisateur/mot de passe. Vous pourrez vous connecter avec ce profil si vous devez annuler des modifications.

Une fois que l’authentification unique est activée pour votre organisation, cliquez sur le lien intitulé Se connecter en utilisant votre mot de passe dans Resource Management pour vous connecter avec le nom d’utilisateur et le mot de passe.

Si vous rencontrez des problèmes, contactez l’assistance ici.

Terminologie courante

|

Terme |

Définition |

|---|---|

|

EntityID |

L’identifiant pour le prestataire de services. Chez certains IdP, il est désigné par « audience ». Il est fourni dans les métadonnées du prestataire de services. |

|

Fournisseur d’identité (IdP) |

L’autorité qui vérifie et revendique l’identité d’un utilisateur et l’accès à une ressource demandée (le « prestataire de services ») |

|

Prestataire de services (SP) |

Le service de Resource Management auquel les utilisateurs veulent accéder |

|

Métadonnées |

Un ensemble d’informations fournies par l’IdP au prestataire de services et vice versa, au format xml |

|

Métadonnées IdP |

Fournit l’URL d’authentification unique, l’ID d’entité et le fichier de certificat x.509 requis par le prestataire de services pour déchiffrer l’assertion. Indiquez l’URL de ce fichier pour configurer automatiquement l’authentification unique dans Resource Management. |

|

Métadonnées du prestataire de services |

Fournies par Resource Management à l’adresse |

|

NameID |

Un attribut dans l’assertion qui est utilisé pour spécifier l’adresse e-mail de l’utilisateur. L’authentification unique de Resource Management nécessite un format NameID urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress |

|

URL ACS (Assertion Consumer Service) : |

Le point de terminaison du prestataire de service qui est dédié au traitement des transactions SAML. Chez certains IdP, il s’agit de l’URL d’authentification unique (URL SSO). |